반응형

Amazon GuardDuty 란

- 위협 요소 및 악의적인 활동을 지속적으로 모니터링하여 AWS 계정 및 워크로드를 보호하는 지능적인 위협 탐지 서비스

- Thereat Intelligence

- Machine Learning

- 휴리스틱 탐지 패턴 추출 분석

- 정상/비정상의 프로파일링을 통한 분류

- 머신 러닝 학습을 통한 클래스화

- 내부 프로세스

Works

- Detection Types

- Pattern Mach 가 아닌 Data Anomaly 를 통한 Detection

https://docs.aws.amazon.com/guardduty/latest/ug/guardduty_finding-types-active.html

Finding types - Amazon GuardDuty

Thanks for letting us know this page needs work. We're sorry we let you down. If you've got a moment, please tell us how we can make the documentation better.

docs.aws.amazon.com

Detection Sample

- 유형 / 리소스 / 계정 ID / Details

- 특징

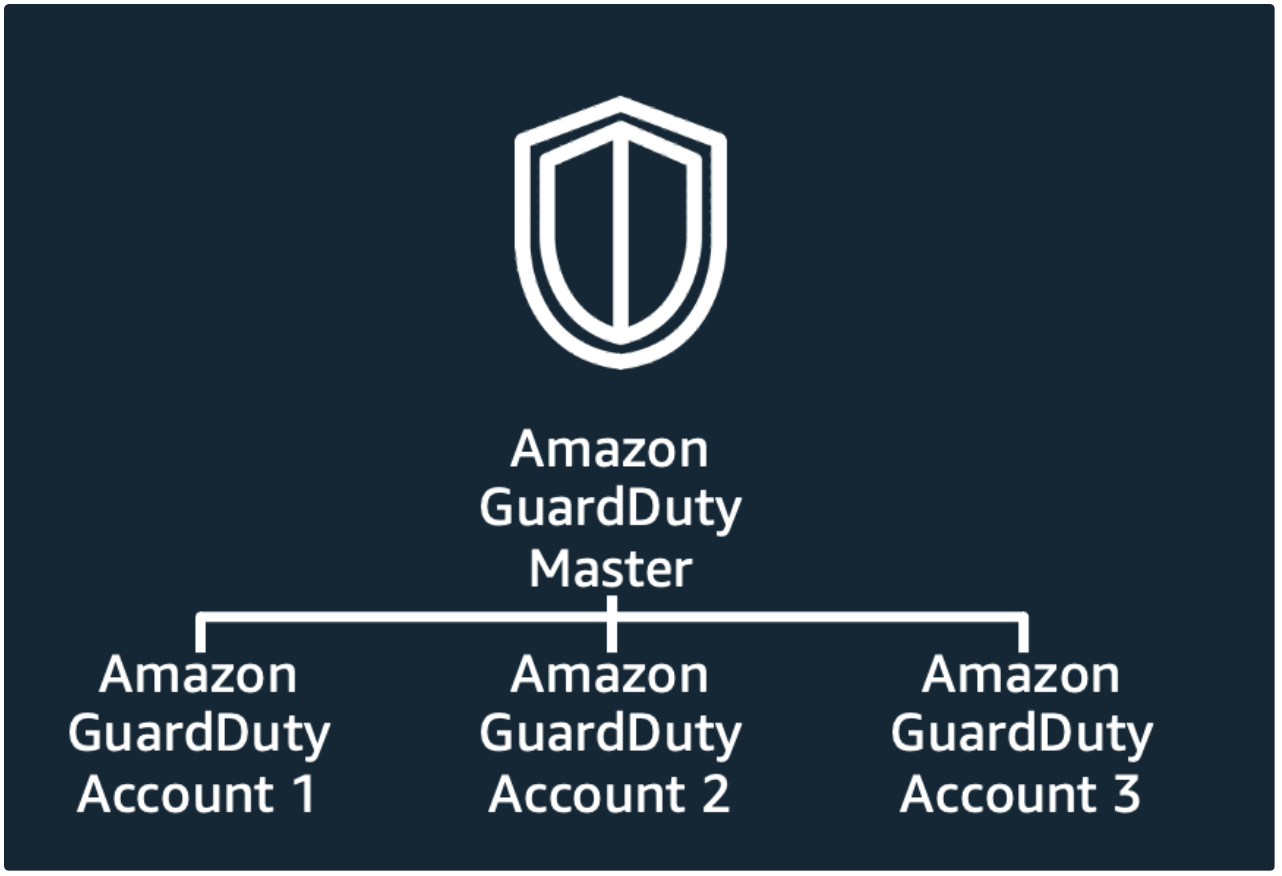

-MultiAccount 에서 Security Account 를 Admin으로 구성하여 모든 Account 의 Finding 을 종합

-AWS Service Domain(S3, IAM, SSO 등), Infra Domain(EC2, Serverless 등) 의 모든 범위를 분석

-Security Automation 수행 시 Trigger 로 사용

-

- 주요 기능

- Kuberbetes 감사로그 분석(GuardDuty 직접액세스, Flowlog 보는 것과 동일)

- Control Planne Mornitor(대쉬보드는 없음)

- 현재까지 27 Detection finding 제공(Pod id, container image id, policy 등 탐지)

- 사용성편리(Org - Audit - GuardDuty 에서 기능 Enable)

- 30일 무료 이용 기간 외 사용 중일 경우 즉시 Disable 로 적용 가능

- 운용 검토 사항

- Pod 구성이 수백개 이상 관리되거나 운용하고 있을 때 Kube audit 로그가 다량으로 발생함

- 사용되지 않거나 확인되지 않는 Pod 가 있을 시 GuardDuty에서 확인하는 Pod audit 로그가 많아지게 되므로, 데이터 검사 비용이 늘어나게 됨

- 주요 기능

- 활용 방안

- N-IPS 대응 기능을 위한 Automation Block Process 적용

- H-IPS(TrendMicro)에서 커버하지 못하는 영역에 대한 Security Boundary 대응 가능

- EKS Pod Security / EKS Policy 이상 탐지 기능을 제공하므로 Org 운용 하에서 적용 가능

- 적용 방법

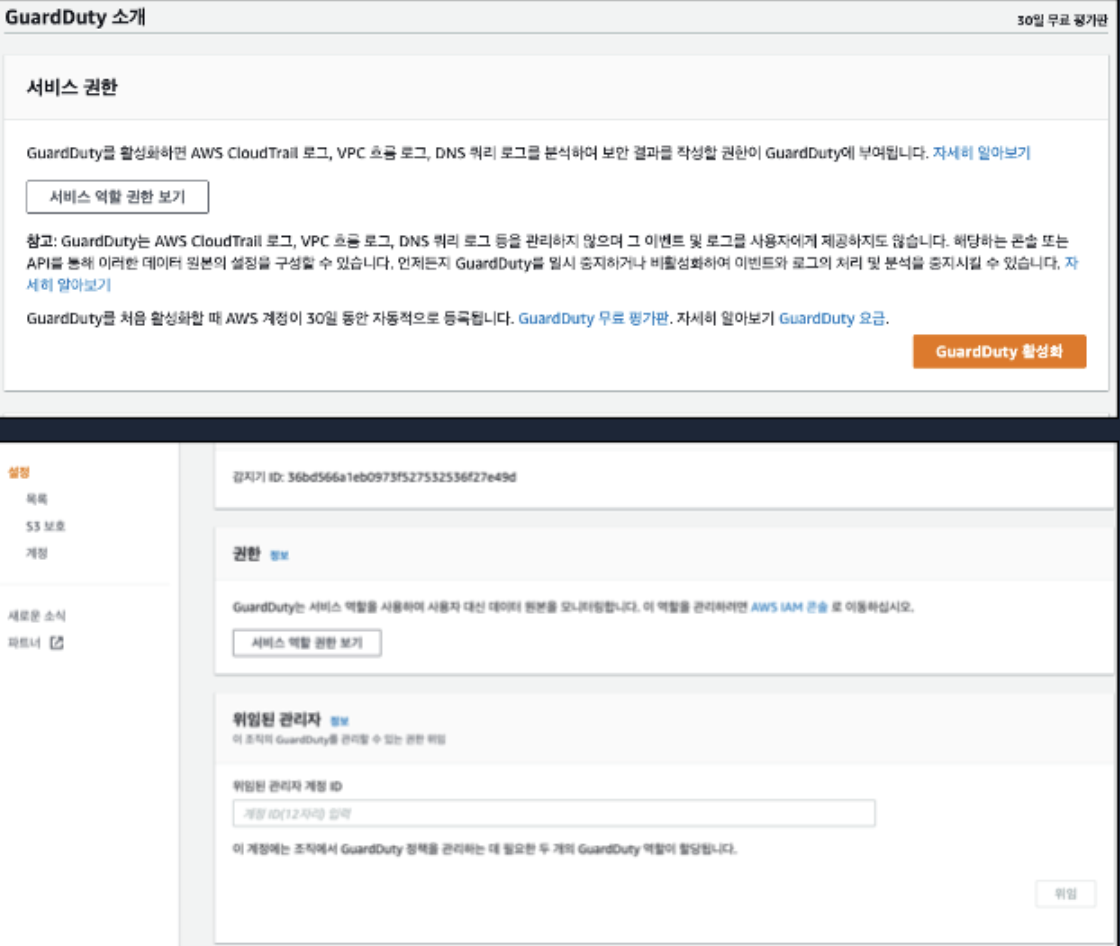

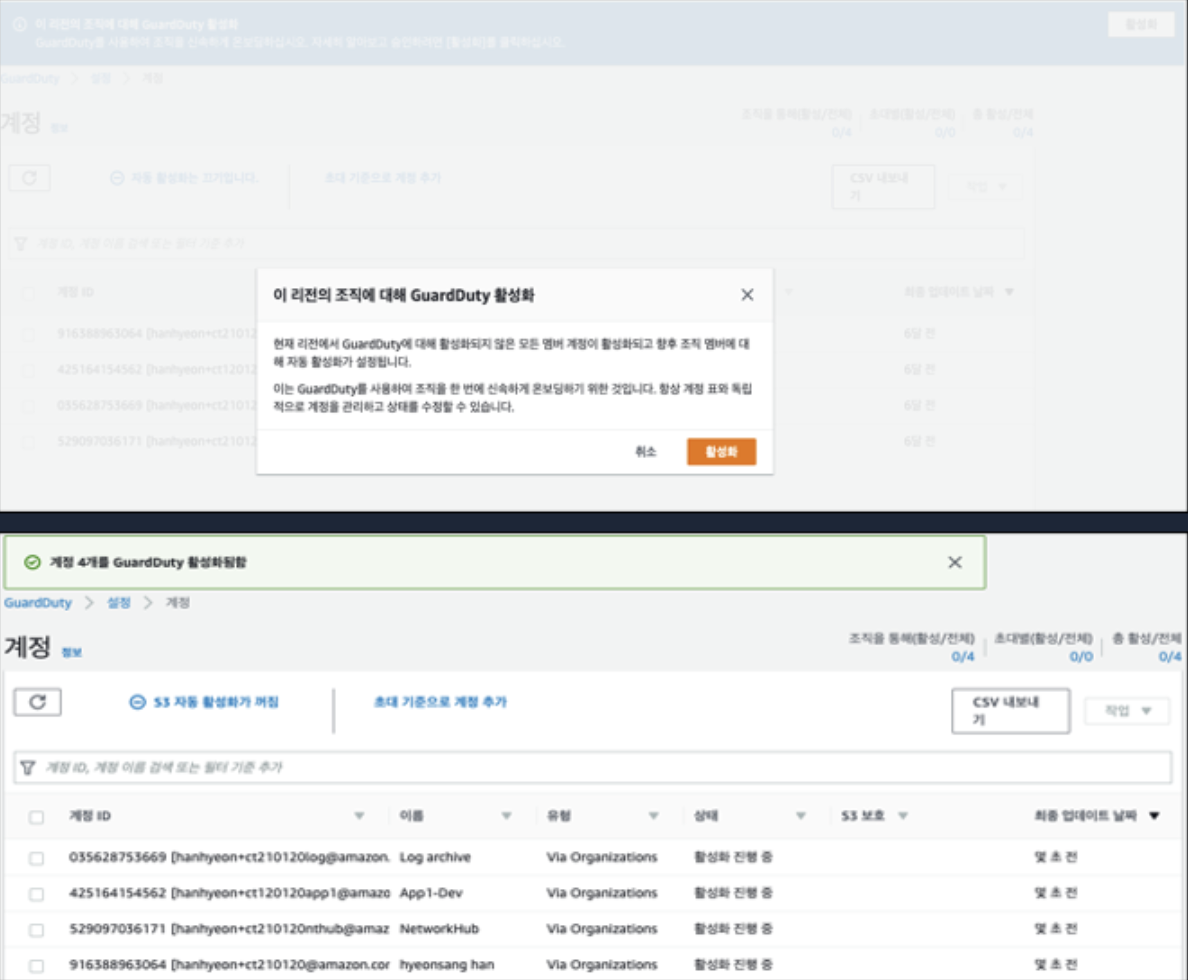

- Management Account - 시작하기

서비스 활성화 - Organization 구성시에는 위임된 관리자를 필수 선택

- Enable 진행

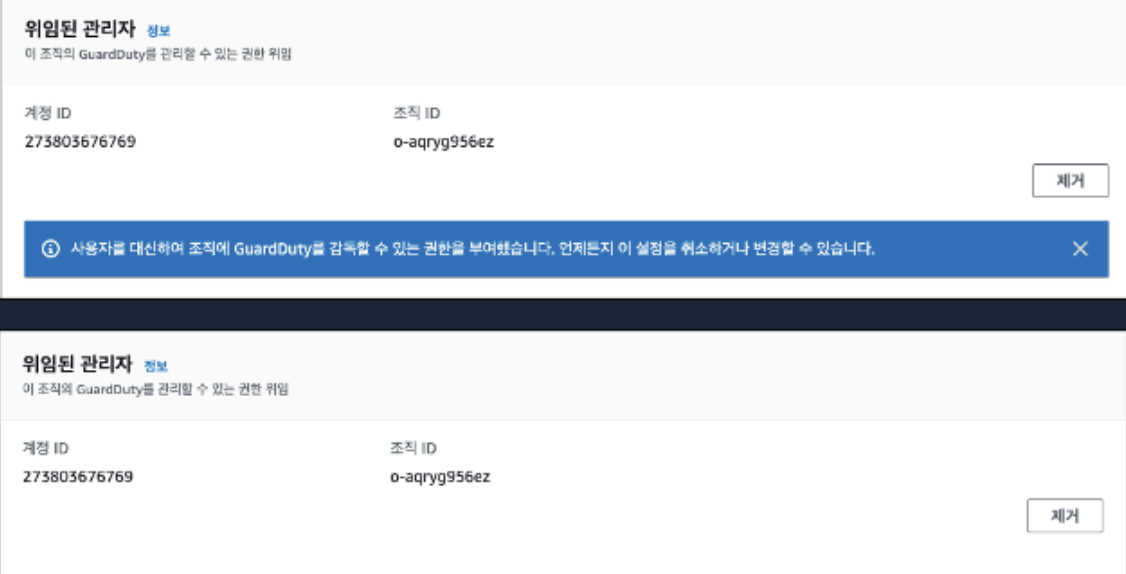

- 위임된 관리자 - Org 내역 확인

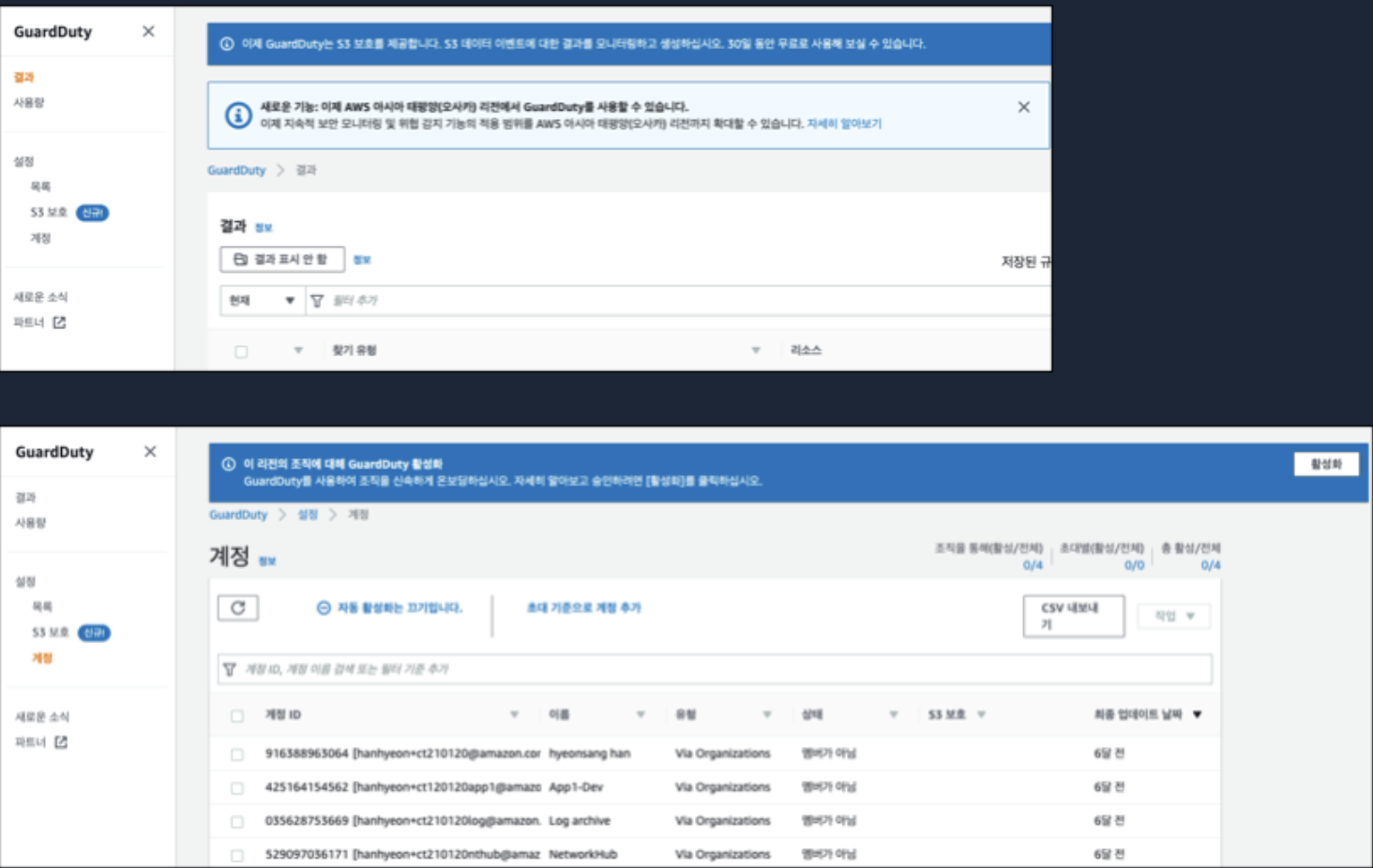

- 적용 내역 확인 - 멤버 어카운트 적용 내역 확인 가능

- Pricing

ap-northeast-2

주요 데이터 - CloudTrails, S3, EKS Audit Log, VPC Flow Log, DNS Query Log

반응형

'고기 대신 SW 한점 > Public Cloud' 카테고리의 다른 글

| [AWS] Amazon EKS Version - 2 (0) | 2022.12.22 |

|---|---|

| [AWS] Amazon EKS Version-1 (0) | 2022.12.22 |

| [AWS] InfraStructure Security - Web Firewall 구성 (1) | 2022.11.22 |

| [AWS] Monitoring Architecture - OpenSearch (0) | 2022.11.16 |

| Amazon EKS Version (0) | 2022.11.09 |